在数字安全领域,一款名为Mimikatz的工具因其强大的渗透测试能力备受关注。它最初由法国安全研究员Benjamin Delpy开发,被设计用于揭示Windows系统的安全漏洞,但如今已成为渗透测试人员和分析师探索系统防御能力的核心工具之一。以下将从工具特性到实践指南,系统化解析其功能与使用要点。

一、工具特性与核心功能

Mimikatz的核心价值在于其内存凭证提取能力,尤其擅长从Windows系统的LSASS进程中获取明文密码、哈希值和Kerberos票据。其功能模块化设计使其适用于多种场景:

1. 凭证提取:通过`sekurlsa::logonpasswords`可直接读取当前登录用户的明文密码(需系统版本支持)或哈希值。

2. 权限提升:`privilege::debug`命令赋予调试权限,是执行后续操作的前提。

3. 域环境渗透:支持从域控服务器提取域用户哈希(`lsadump::dcsync`)或伪造Kerberos票据进行横向移动(`kerberos::golden`)。

4. 离线分析:结合Procdump导出LSASS进程内存文件后,可通过`sekurlsa::minidump`进行离线密码破解。

特色模块速览

二、下载与版本选择指南

1. 官方下载渠道

Mimikatz的官方源码托管于GitHub,建议直接从该仓库下载编译后的二进制文件以避免恶意篡改。

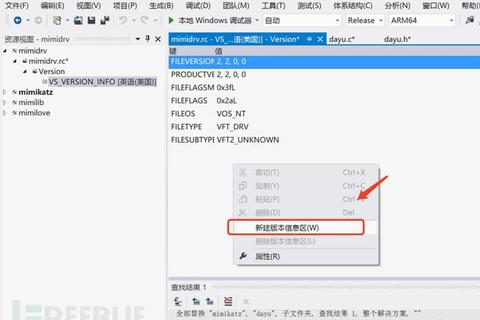

2. 版本选择建议

3. 环境准备

三、安全操作与注意事项

1. 合法使用边界

Mimikatz的强渗透性使其易被滥用,需严格遵守授权测试原则,仅在获得明确许可的环境中使用。

2. 风险规避措施

3. 常见误区

四、用户评价与实战价值

1. 行业认可度

Mimikatz被广泛纳入OSCP、CRTO等渗透测试认证的考核内容,其模块化设计和高效性使其成为红队演练的“标配”工具。

2. 实战案例

3. 社区反馈

五、未来发展与技术展望

随着微软逐步强化系统安全机制(如LSASS保护、Credential Guard),Mimikatz的“明文提取”能力面临挑战。未来趋势可能包括:

1. 绕过技术迭代:针对Hyper-V隔离和虚拟化安全的研究(如VSM攻击)。

2. 跨平台扩展:探索Linux/macOS系统的凭证提取方法。

3. 防御对抗:AI驱动的异常行为检测技术或将提升攻击门槛。

Mimikatz的“双刃剑”属性要求使用者兼具技术素养与意识。对于安全研究人员,它是剖析系统弱点的显微镜;对于防御者,则是检验防护体系的试金石。掌握其核心逻辑与操作规范,方能在这场攻防博弈中占据主动。